2020年12月4日

【ドコモ口座サービス不正利用事件】セキュリティのプロが解説

2020年9月初旬、その事件は突然報道されるようになりました。NTTドコモ(以下ドコモ)の決済サービスであるドコモ口座を不正に利用した銀行口座への不正アクセス、不正送金事件。この事件で特に注目を集めたのが、不正利用のターゲットがドコモサービスの利用者ではなく、ドコモ口座のサービスに対応した35行の金融機関(※)の利用者であったことです。「ドコモ口座のサービス不正利用」として報道された当初には、「ドコモユーザでないから関係ない」と安心していたユーザーも、事件の概要が知れるにつれ自分たちが”攻撃対象”になりうることを知って、さらなる混乱を呼びました。

10月8日にドコモが公開した被害額によると、被害件数は128件、被害にあった銀行は11行、被害総額は2,842万円。さらにこの事件以降、ドコモ口座だけでなく、PayPayなどの決済サービスでも同様の不正引き出しが発生していたことも発覚しました。なぜここまでの被害が出てしまったのか?その原因は何だったのか?一般ユーザーがこれらの攻撃から身を守る術はあるのか?これらの疑問を三菱UFJ銀行アジアシステム室の徳間憲介さんに伺いました。

(※)ドコモ口座と連携できる金融機関一覧

| みずほ銀行 | 三井住友銀行 | ゆうちょ銀行 | |

| イオン銀行 | 伊予銀行 | 池田泉州銀行 | 愛媛銀行 |

| 大分銀行 | 大垣共立銀行 | 紀陽銀行 | 京都銀行 |

| 滋賀銀行 | 静岡銀行 | 七十七銀行 | 十六銀行 |

| スルガ銀行 | 仙台銀行 | ソニー銀行 | 但馬銀行 |

| 第三銀行 | 千葉銀行 | 千葉興業銀行 | 中国銀行 |

| 東邦銀行 | 鳥取銀行 | 南都銀行 | 西日本シティ銀行 |

| 八十二銀行 | 肥後銀行 | 百十四銀行 | 広島銀行 |

| 福岡銀行 | 北洋銀行 | みちのく銀行 | 琉球銀行 |

2020年11月初旬現在(事件発覚からこれまで変更なし)参照

事件の概要とドコモ・金融機関双方の問題点

今回このような事件が起こってしまった要因はどこにあるのでしょうか?

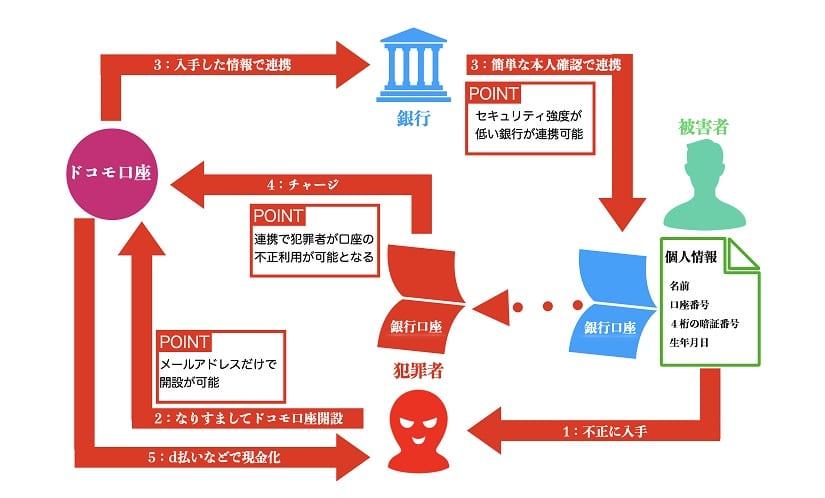

ドコモ口座は、ドコモが発行している本人認証用ID「dアカウント」を保持していれば開設できる仕組みになっていました。その仕組み自体はいいのですが、問題は、開設の前段となるdアカウントの作成にありました。事件当時のdアカウントは、メールアドレスさえ持っていればドコモの回線を契約していなくても作ることができたのです。記者会見などで公開されている情報では、「回線契約者以外の利用者に対する本人確認が不十分だった」と申告されています。またドコモ口座は、プリペイド機能(料金の前払い)でしかなかったのですが、銀行の口座振替サービスを”紐づける(相互のデータを関連づける)”ことで銀行の口座から現金のチャージが可能で、そこを悪用されてしまった(図1)ということになります。

(図1)ドコモ口座不正利用の流れ

2:被害者になりすましてドコモ口座を開設

3:ドコモ口座を入手した個人情報をもとに銀行口座と連携

4:ドコモ口座にチャージ

5:d払いなどを利用してチャージした数字を現金化

ドコモ側の問題点はどこになるのでしょうか?

ドコモ口座開設での、本人確認の不十分さにあったと思います。事件時の状態は、任意の本人確認を各銀行口座での「口座振替サービスの契約」で代替していたということになっています。一般的に本人確認は、本人確認資料、免許証や住基カード(住民基本台帳カード)などの写真付きIDの提示や、登録された住所に郵送することで本当にそこに住んでいらっしゃるのかを確認するなど、確認事項を複合的に組み合わせて、申し込んでいるのがご本人であることを銀行側(この場合はドコモ)が確認していく手続きになります。そういった本人確認が行われていなかったということが問題です。

銀行側はどうでしょう。

今回被害に遭った銀行は、顧客がドコモ口座と紐づけて口座振替サービスを利用する際に、口座番号・暗証番号・生年月日・電話番号などを登録することで、サービスが利用できるようになっていました。

最近用いられている強度の高い認証手続きになると、「多要素認証」と呼んでいるのですが、口座の情報(口座番号・暗証番号・生年月日・電話番号など)に加えて、ワンタイムパスワード(1度限りの使用制限があるパスワード)を申し込んだ瞬間にSMS(ショートメールサービス)や電話、メールに送信し、そのパスワードを入力していただき、ご本人に確かに届いていることを確認しています。被害に遭った銀行では、ここまで強度の高い認証をされていないケースがありました。

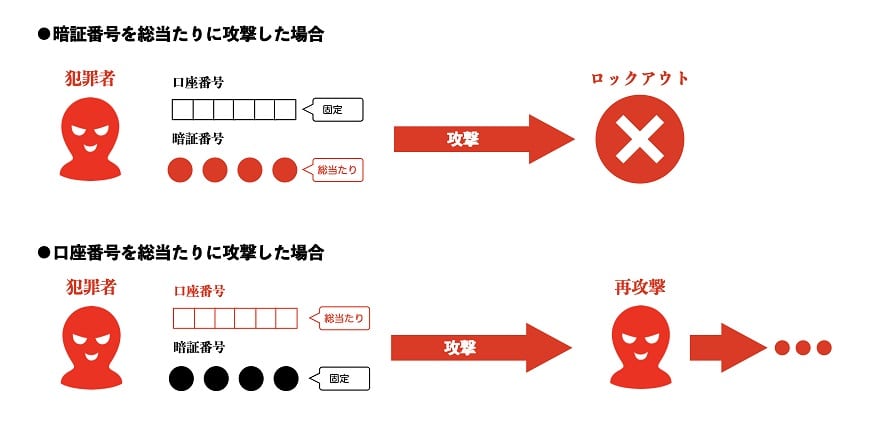

これらに加え、結果的にですが、サービスを不正に利用した犯罪者に口座番号や暗証番号、あるいは口座の情報を盗まれていた形になります。この情報の流出経路は明確ではないですが、リバースブルートフォース(図2)などの手段で盗まれたのではないかと言われています。もちろんこれは、可能性の一つです。

銀行のサービスをご利用いただく場合、暗証番号を何回か間違えると犯罪防止のためにロックアウト(一時使用不可)になります。この仕組みを回避する手口がリバースブルートフォースです。暗証番号を固定して、口座番号や契約番号を総当たりに自動送信します。暗証番号をキーにすると、暗証番号の間違いと認識されずロックアウトされにくくなりますので、多数の口座番号に試すことができます。高度化されたサイバー犯罪の中でリバースブルートフォースで盗み出したのではないかということもこの事案がクローズアップされてる原因の一つです。

(図2)リバースブルートフォースとは

総当たりに送信するという、アクセスの動きのおかしさは感知できないのですか?

例えば、初めて使用する端末からのアクセスでログインがあった場合は、追加認証を要求する仕組みなどが対策になります。ただ、犯罪者もあの手この手で知恵を使ってきます。銀行・金融機関を見分けて攻撃を仕掛けてみたり、不自然な挙動に取られないような動きを装ってきますので、そういった攻撃を確認したら、銀行側も防御してと、いたちごっこのような形になっています。

(図3)参考:三菱UFJ銀行のセキュリティ対策

グローバル視点から見るドコモ事件

今回の事件で、ドコモ口座に三菱UFJ銀行が含まれていないことにも注目が集まりました。三菱UFJ銀行はマネーロンダリング規定がアメリカ基準で、セキュリティの面でドコモ口座を許容できなかったのではとの考えもありました。日本の規格がゆるいとうことはありませんか?

セキュリティ規定について他行さんと比較することは難しいのですが、銀行間で情報交換するコミュニティを持っていますし、それは日本だけではなくてグローバルにそういったコミュニティが存在しており、日々情報公開をしています。

サイバー犯罪はワールドワイドでいたるところで発生し、問題になっています。そして、インターネットは国境のない世界なので、犯罪集団がいろんな脆弱性をみつけてはグローバルで攻撃を仕掛けてくるということを繰り返しています。そういった情報はなかなか一般には報道されませんが、どこで何が起こったのかという情報は、各銀行は当然キャッチしています。

eKYCという単語も注目されるようになりましたが、この言葉はどういう意味でしょうか?

「electronic Know Your Customer」の略語で、銀行の口座開設などで行っている本人確認をオンライン上でやる仕組み。ソリューションになります。

本人確認資料は、先ほどご説明した免許証などの写真付きIDですね。その画像とともにご本人の姿を撮影した画像を送信していただいて、同じ人だと確認します。ICチップがついているカードでしたら、そのICチップの情報とご本人に入力していただいた情報を照合して、確実に本人であることを確認します。これらをオンラインで実施し、利便性と本人確認の正確性を両立させるような仕組みです。

本人認証の手続きは、基本的にはお客様にとっては手間がかかる部分です。銀行口座を開設する場合は、先ほど申し上げた写真付きの証明書などを郵送で送っていただいたり、時間も手間もかかってようやく口座を開設できるという仕組みになっていますが、eKYCは本人確認の正確性を担保しながら、手続きにおけるお客様の利便性を上げる仕組みです。

セキュリティのこれからと気を付ける点

本人確認の将来像はどのようになるのでしょうか?

先ほど申し上げた通り、セキュリティ対策はいたちごっこになっている状況です。犯罪者の攻撃に対して、強度を高めていくというような流れが続いていますので、今後犯罪が高度化するたびに対策を考えていく必要があります。一方で、eKYCなどの強度を守りつつ利便性を上げていくような仕組みも考えられています。強化と進化を両立するような流れが続いていくのではないでしょうか。

現在、多要素認証が取り入れられ、弊行でも取引のリスクに応じて複数の認証をお客様にお願いしています(図3参照)。暗証番号やパスワードのようなお客様が記憶されている知識情報。そして、所持認証ということでお客様の手元にあるはずの携帯電話やハードウェアトークン(ワンタイムパスワードを生成する小さなデバイス)などの3つの情報を組み合わせてリスクの高い取引(※2)についてはお客様に認証をお願いしています。

(※2)リスクの高い取引:高額の送金、定期的にお金をチャージ・送金できる仕組みである口座振替サービスなど。

今回の事件では「リバースブルートフォース」が行われた可能性も示唆されました。こういった事態に一般人が自分の身を守る方法はありますか?

お客様には、長い文字列で推察されないようなパスワードを使用していただくことをお願いしています。犯罪者は、一般の方がよく使うパスワードを研究しています。ネットの記事などでは「危険なパスワード」のランキングが発表されることもありますよね。犯罪者たちは、効率的にお金を奪取するために近道を常に考えていますから、それに利用される”推察されやすいパスワード”を避けることが身を守るための常套手段になると思います。

次に、リスクに対しての知識をある程度つけていただく必要もあると思います。振り込め詐欺の被害が多かった際、各金融機関などで被害防止をお客様に呼びかけいたしましたが、セキュリティの面でもこういった活動が必要だと思っています。

フィッシングメールなども巧妙になっています。

海外の犯罪集団がメールを送っている場合は、日本語が変だったりします。また、URLが添付されていたりしますが、URLの文字列を確認してください。本来は会社名などが入っていると思うので、そういったものではないURLはクリックを避けていただく必要があります。また、基本的にお金を騙し取ることが犯罪者の最終目的です。こういったケースであれば、送金時点で追加の認証があるのかに注目していいただきたいです。銀行ですと、送金は口座の登録が必要で、その登録には認証が必要です。そういった認証がない場合は「何かおかしい」と考えてください。口座番号を入れただけで「お金が流れ出ていく仕組み」になっていたら、それはおかしいのです。

今回の事件のような不正引き出しなどが発覚した場合、利用者側はどのように対応したらいいのでしょうか?

口座残高などをご自身で確認できる状況であればご確認いただいて、該当するような犯罪に遭ってないかご確認いただきたいと思います。おかしなことがあったら、まず何よりご申告いただきたいです。そして、ニュースやネットなどの情報に振り回されず、該当する金融機関やサービス提供側の会社に問い合わせ下さい。

今後のセキュリティはどうなるのでしょうか?

日本でもキャッシュレスがどんどん進んでいくと思います。特にスマートフォンを活用したアプリ決済は、さらに普及していくでしょう。一方で、犯罪者は常にセキュリティホール(セキュリティ上の欠陥)を狙っています。こういった状況の中でお客様のお金を預かっている銀行としては、十分なセキュリティを確保した上で利便性の高いサービスを展開していくことが重要になると思います。

またキャッシュレスについては、従来の銀行、金融機関、クレジット会社のみならず、いろいろな企業が進出しています。もちろん、これらの企業はセキュリティに関して対策・研究をしていますが、どうしても最後は消費者の方にセキュリティに関して知識をつけていただき「何かおかしいな」という部分には十分気をつけていただくことが必要になってくると思います。

弊行としては、日々犯罪に目を光らせていますし、それに対する適切な対応をとっています。ですが、仕組みの盲点をついて攻撃をしてくる犯罪者もいます。そのために、不測の事態が起きる可能性はどうしても出てくるのですが、被害を最小限に抑えるための素早い対応も含めて常に備えをしております。

セキュリティは、常に進化と強化を続けています。その現状を目の当たりにできないのは、セキュリティが正常に働いている環境であるという証拠でもあります。だからこそ、今回のような事件が起きた際に不安に駆られて慌てて動くのではなく、ニュースなどの「外から得られる情報」と残高照会などの「自分で集められる情報」を整理して適切な行動(被害に遭っているなら金融機関に報告・変化がないようならさらなる情報を待つ)をとることが大切です。事件が起きていないということはセキュリティがしっかり機能しているということ。それを知っていれば急な情報にもあたふたしないで済むはずです。

德間 憲介(とくま けんすけ)

MUFG Bank, Ltd.

Managing Director / Heasd of Systems Office for Asia

銀行に入社後、東京の下町・月島支店に配属され、2年間営業店業務を担当したのち、システム部へ異動。以来23年間、システム・IT関連の仕事に従事。

2016年に来星し、APAC地域のシステム開発、ITリスク管理を統括する現職に就き、コロナ前は出張で各国を飛び回る日々。

現在はすっかり出張が無くなり、在宅勤務も増え、プライベートの時間は、帰任に備え長女の家庭教師に費やしている。